Kubernetes with CNI Cilium 安装学习

本文从零开始部署Ubuntu虚拟机,然后在Ubuntu上安装K8S,使用Cilium作为CNI。

本文从零开始部署Ubuntu虚拟机,然后在Ubuntu上安装K8S,使用Cilium作为CNI。

1 | #cloud-config |

Cisco AppDynamics 是一款功能强大、易于使用的应用程序性能管理(APM)解决方案,能够端到端监控亚马逊云的应用程序,包括微服务和 Docker,通过 CloudWatch 集成为 EC2、DynamoDB、Lambda 等提供支持。AppDynamics可比较和验证云迁移前后的从客户到业务的优化,从而加速客户上云,因而深受用户喜爱。

为了提升用户在亚马逊云科技云端安装部署AppDynamics软件的效率,我们需要制作一个打包好的安装镜像 —— Amazon Machine Images (AMI)。用户使用AMI镜像启动虚拟机即可进入AppDynamics的设置界面,这能帮助用户节省大量软件下载、安装调试的时间,极大改善用户的安装体验。

我们采用什么方式来制作AMI镜像呢?

使用纯手工方式当然可以完成制作,但是这个AMI镜像封存了整个虚拟机的磁盘,包括操作系统和软件包。如果AppDynamics软件发布新版本,或者操作系统发现安全漏洞,就需要进行软件升级或系统漏洞修复的工作。在这种情况下,手工作坊难以招架,换句话说,在云的世界,已经没有手工作坊的一席之地,只有自动化一种选项。

那么,接下来的问题是:自动化需要工具和代码的支持,代码要怎么写呢?

笔者虽然能写点简单的Python代码、Shell脚本,可是要编写一个综合性的代码,恐怕没有两周时间,再加上掉几把头发是写不出来的。

作者: 饶维波

本文记录通过ChatGPT生成cloud-init制作AppDynamics在AWS上 AMI安装镜像的过程,形成操作文档作为参考指南。

Cisco AppDynamics 提供功能强大、易于使用的应用程序性能管理(APM)解决方案,端到端监控亚马逊云的应用程序,包括微服务和 Docker,通过 CloudWatch 集成为 EC2、DynamoDB、Lambda 等提供支持。AppDynamics可比较和验证云迁移前后的从客户到业务的优化,从而加速客户上云,因而深受用户喜爱。

为了提升用户在亚马逊云科技云端安装部署AppDynamics软件的效率,我们需要制作一个打包好的安装镜像,叫做Amazon Machine Images (AMI)。用户使用AMI镜像启动虚拟机即可进入AppDynamics的设置界面,这能帮助用户节省大量软件下载、安装调试的时间,极大改善用户的安装体验。

本次任务的目标是需要完成AppDynamics AMI的制作,且为了便于后续维护,维护的工作主要包括操作系统层面的安全漏洞修复、AppDynamics软件版本的升级,尽量使用自动化,节省人的时间精力的同时,避免人为错误。

任务关键点是需要编写一个自动化脚本,考虑为Shell脚本或者cloud-init脚本。

本文将分析一种名为允许Traceroute探测的漏洞,对其判定方法进行追查,并提出建议。

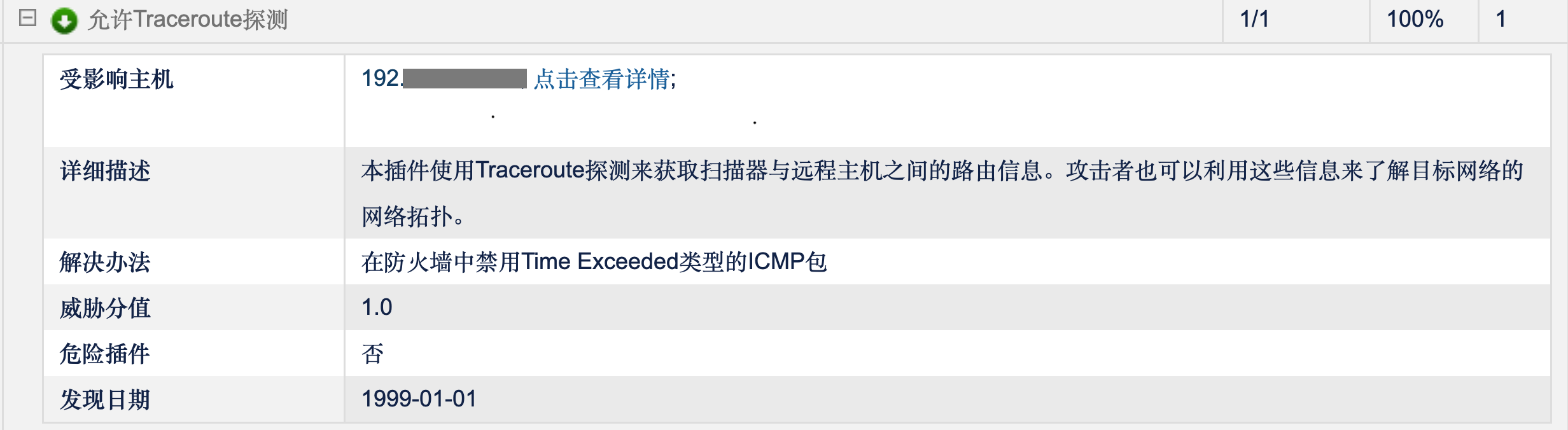

最近,笔者在做一个网络设备方面的安全合规性的测试,其中有一项是需要使用漏洞扫描设备对被测试的设备进行全面的安全漏洞扫描。在笔者对被测设备进行了针对性的安全加固后,漏洞扫描报告仍然有一个低危漏洞:允许Traceroute探测。该低危漏洞的详细信息如下:

需要说明的一点是,扫描器如需成功扫描到该设备,这个设备的IP地址要求能被扫描器探测到,否则扫描器会认为设备不在线。通常的做法就是允许Ping,具体而言,被测设备至少要允许ICMP Echo Request请求,并应答ICMP Echo Reply。

笔者在被测试设备的接口上配置了ACL,入向仅允许ICMP Echo Request报文,出向仅允许ICMP Echo Reply,但是扫描结果依然判断被测设备允许Traceroute探测。

对此,笔者疑惑不已,下文将展开思考和分析。